とある親父の侵入実験【nmap編】

今後、ペネトレーションテスト的な需要が増えそうなので頻繁に使うツールについてまとめておこうと思う。基本的にKali Linuxを使用することが前提でまとめる。

尚、ここでの攻撃対象はMetasploitableを用意している。説明については省略。

まずは、誰しもが調査に使うであろうnmapについて。正直自分は、そこまでnmapを使いこなしていない。とりあえずって感じでざっくり調査しておしまいという雑な攻撃しかしないので・・・。

そこで、とりあえず解説してるサイトからオプションを参照してみる。

| -A | OSとバージョンを検知しようとする |

| -sL | 指定したネットワーク内のホスト一覧を表示する(リストスキャン) |

| -sP | pingに応答するホストの一覧を表示する(Pingスキャン) |

| -sS | TCPのSYNパケットを送ってSYN+ACKが返ってくるか調べる(TCP SYNスキャン/TCPハーフスキャン) |

| -sT | TCPでポートに接続できるかを調べる(TCP Connectスキャン) |

| -sV | ソフトウェア名とバージョンの表示を有効にする |

| -sU | UDPポートをスキャンする(UDPスキャン) |

| -sF | FINフラグだけのパケットを送って調べる(TCP FINスキャン) |

| -sN | まったくフラグなしのパケットを送って調べる(TCP Nullスキャン) |

| -sX | FIN/PSH/URGフラグを立てたパケットを送って調べる(Xmasスキャン) |

| -sA | ACKフラグだけのパケットを送って調べる(TCP ACKスキャン) |

| -b FTP_HOST | FTP_HOSTのFTPサーバを利用して調べる(FTPバウンススキャン) |

| -O | OSを検出しようとする |

| -P0 | Pingスキャンを行わない(アクティブなマシンを割り出すためのホスト発見プロセスが省略される) |

| -PS [PORTLIST] | PORTLISTで指定したポート(デフォルトは80番)にSYNフラグ付きの空TCPパケットを送信する(TCP SYN Ping) |

| -PA [PORTLIST] | PORTLISTで指定したポート(デフォルトは80番)にACKフラグ付きの空TCPパケットを送信する(TCP ACK Ping) |

| -PU [PORTLIST] | PORTLISTで指定したポート(デフォルトは31338番)に空UDPパケットを送信する(UDP Ping) |

| -PE | ICMPタイプ8(エコー要求)パケットをターゲットに送信する(ICMP Ping) |

| -PR | IPベースのスキャンより高速なARPスキャンを行う(ARP Ping) |

| -n | DNSによる逆引き名前解決を行わない |

| -R | すべてのターゲットに対して常にDNSによる逆引き名前解決を行う |

| -p PORT | スキャンするポートをPORTで指定する(1-1023、U:53,T:80)UはUDPポート、TはTCPポートを示す |

| -F | 限定したポートのみ調べる(約1200ポート) |

| -r | 調べるポートの順番を無作為(デフォルト)ではなく順に選ぶ |

Linuxコマンド集 - 【nmap】ポートスキャンを実施する:ITpro より

こうやって見てみると、とりあえずリファレンスに書いてあるオプションをそのまま使っていただけだなぁ・・・と、しみじみ思うσ(^_^;)

じゃあ実際にいつも使っているコマンドはどんな感じかというと・・・

nmap IPアドレス

nmap ネットワークアドレス

nmap -v -A IPアドレス

レパートリー少ないな・・・。

このままじゃ自分にとっても何の参考にもならないので、プレゼンの時によく使うnmapのGUIアプリケーション「Zenmap」の中からオプションの組み合わせを参考にしてみる。

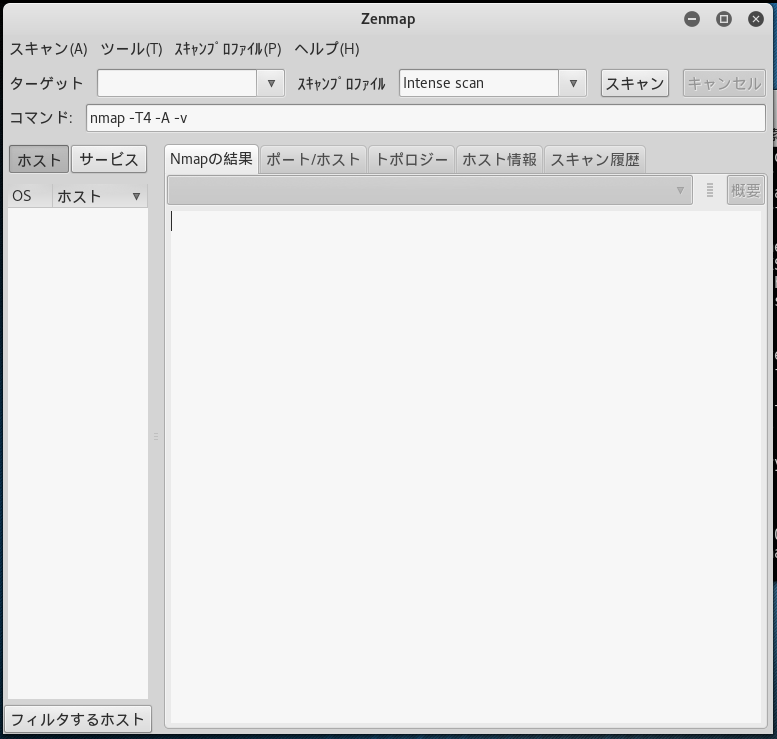

ちなみにZenmapの画面。コマンドライン上で

zenmap

と入力すると立ち上がる。

Zenmapのスキルプロファイルから選択できる項目は10種類

1. Intense scan

nmap -T4 -A -v ホスト名 or IPアドレス

「-T4」:タイミングのテンプレートを「aggressive」に指定して実行。

以下にテンプレートの解説をnmapのオフィシャルより引用。

テンプレート名は、paranoid (0)、sneaky (1)、polite (2)、normal (3)、aggressive (4)、insane (5)である。最初の2つは、IDS回避用のテンプレートである。Politeモードは、スキャン処理速度を落とし、帯域幅とターゲットマシンのリソースの使用量を少なくするためのものである。Normalモードはデフォルトなので、としても特に何もしない。Aggressiveモードは、ユーザが適度に高速で信頼性の高いネットワーク上にいることを想定して、スキャン速度を上げる。最後にInsaneモードは、非常に高速なネットワーク上にいるか、あるいは速度と引き換えに精度の一部を犠牲にしても構わない場合を想定したモードである。

「-A」:OSとバージョンを検知する

「-v」:詳細なスキャン情報を取得

2. Intense scan plus UDP

nmap -sS -sU -T4 -A -v ホスト名 or IPアドレス

「-sS」:TCPのSYNパケットを送ってSYN+ACKが返ってくるか調べる(TCP SYNスキャン/TCPハーフスキャン)

3. Intense scan, all TCP ports

nmap -p 1-65535 -T4 -A -v ホスト名 or IPアドレス

「-p <ポート番号>」:ポート番号を指定する(ここでは1-65535)

4. Intense scan, no ping

nmap -T4 -A -v -Pn ホスト名 or IPアドレス

「-Pn」:事前のPing送信をせずにスキャンを行う

5. Ping scan

nmap -sn ネットワークアドレス

「-sn」:ホスト検出を行うが、ポートスキャンは行わない。

6. Quick scan

nmap -T4 -F ホスト名 or IPアドレス

「-F」:限定したポートのみ調べる(約1200ポート)

7. Quick scan plus

nmap -sV -T4 -O -F --version-light ホスト名 or IPアドレス

「-sV」:ソフトウェア名とバージョンの表示を有効にする

「-O」:OSを検出しようとする

「--version-light」:ライトモードのバージョン検出を行う。強度2でバージョン検出を行う

※バージョン検出に関連した他のオプション

「--version-intensity <強度>」:バージョン検出に対する強度を指定する。バージョン検出に対し、0-9の強度を指定する。強度数値が高いほど精度が上がるが、時間がかかる。デフォルト値は7に設定

「--version-all」:全てのバージョン検出を試みる。強度9でバージョン検出を行う

「--version-trace」:バージョンスキャンの動作をトレース

8. Quick traceroute

nmap -sn --traceroute ホスト名 or IPアドレス

「--traceroute」:対象ホストまでのパスをトレース

9. Regular scan

nmap ホスト名 or IPアドレス

10. Slow comprehensive scan

nmap -sS -sU -T4 -A -v -PE -PP -PS80,443 -PA3389 -PU40125 -PY -g 53 --script "default or (discovery and safe)" ホスト名 or IPアドレス

「-PE」:ICMPタイプ8(エコー要求)パケットをターゲットに送信する(ICMP Ping)

「-PP」:タイプ13(タイムスタンプ要求)のICMPパケットを送信

「-PS <ポートリスト>」:SYNフラグ付きの空のTCPパケットを送信。<ポートリスト>はSYN付きTCPパケットを送信するポートのリスト。<ポートリスト>が設定されない場合、デフォルトの80が使用される。カンマ区切りで複数のポート、25-80の様にハイフンで範囲が指定できる。

「-PA <ポートリスト>」:ACKフラグ付きのTCPパケットを送信。仕様は「-PS」とほぼ同様

「-PU <ポートリスト>」:空のUDPパケットを送信。仕様は「-PS」とほぼ同様

「-PY」:SCTP(Stream Control Transmission Protocol) INIT

「--script<スクリプトカテゴリ>|<ディレクトリ>|<ファイル名>|<全て> 」:使用するスクリプトを指定

もう、これだけでも使いこなせたら完璧な気になってしまうのは考え甘いかな(>_<)

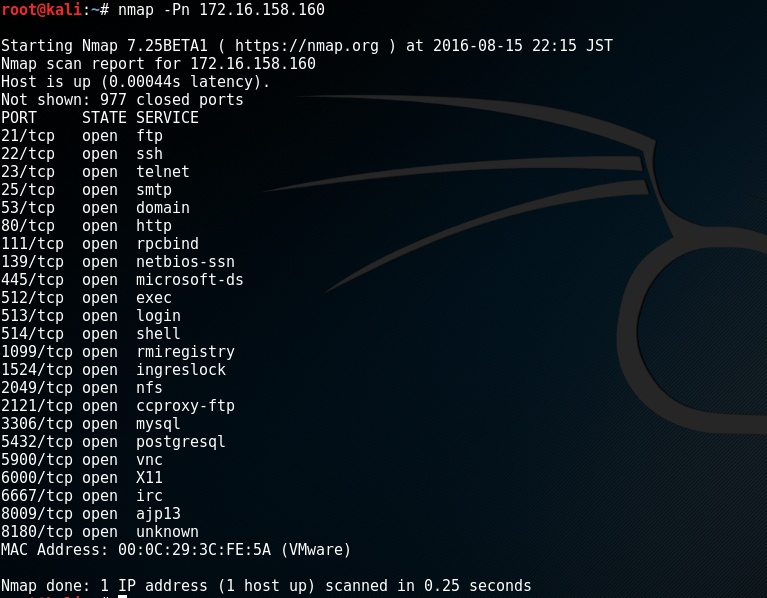

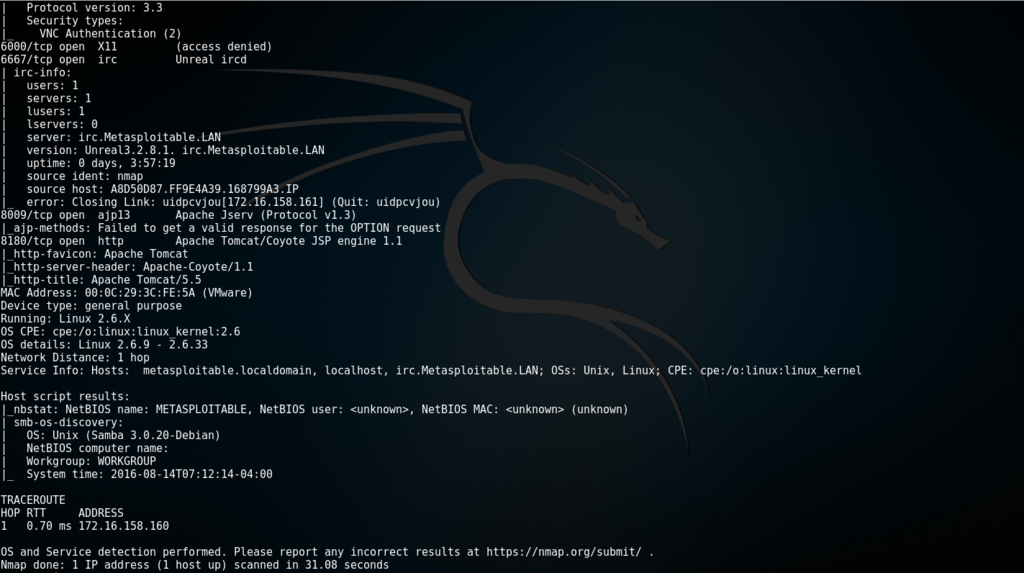

簡単にだけどnmapを使ってみて、どんな答えが返ってくるかをまとめる。

基本、これだけでもどんなポートが解放されているのかが判別できる。いつもは、これやっておしまいw

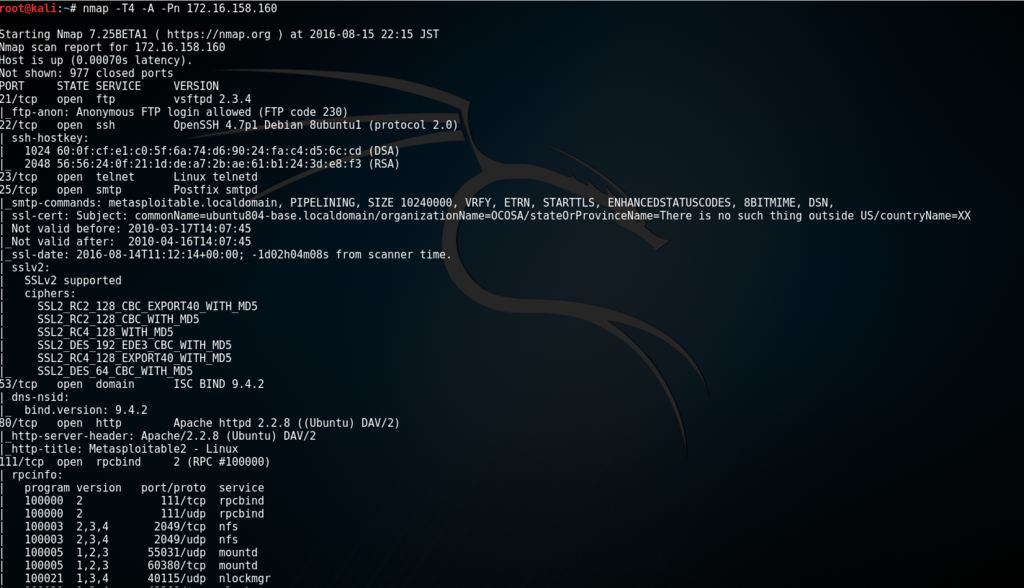

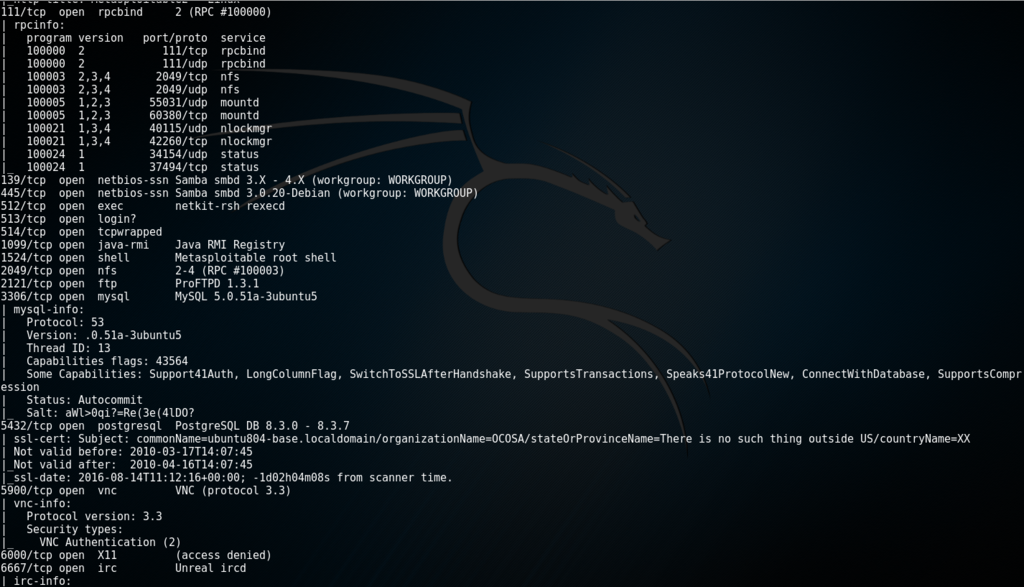

情報量半端ない!

これからはもう少しnmapを有効活用できるように頑張りますw

WordPressを調査する

WordPressです。

とてもお手軽にサイトを作れるってのでお馴染みのWordPressです。でも、コイツやたらと脆弱性情報界隈を賑やかしてますよw

そんなわけで、実際にWordPressってのがどれだけ攻撃者からお手軽に狙われやすいのか調べてみます。

本日のお品書き

-

WordPress環境の準備

-

調査ツール WPScanについて

-

調査

の流れで始めます。

1.WordPress環境の準備

WordPressの環境ってことで、いつも通りグーグル先生にお伺いを立てたらこんなサイトを紹介してくれた。

ってなんて読むんだろ?w

ってなんて読むんだろ?w

とりあえずこちらでダウンロードさせてもらえる。

https://bitnami.com/stack/wordpress/virtual-machine

ダウンロードしてきたらVMwareか、VirtualBoxで読み込んであげればOK

読み込んだら起動してやる。

こんな感じ起動するので赤字で書いてあるように「bitnami」って入力してログインを完了する。

ubuntuのログインも求められるのでユーザー名「bitnami」とパスワードを入力。ちなみにパスワードは初回起動時に設定しろと言われるのでそこで設定したパスワードを入力。

完了するとこんな感じ。あとは、接続先になるのでIPアドレスを確認しておけば準備はおしまい。

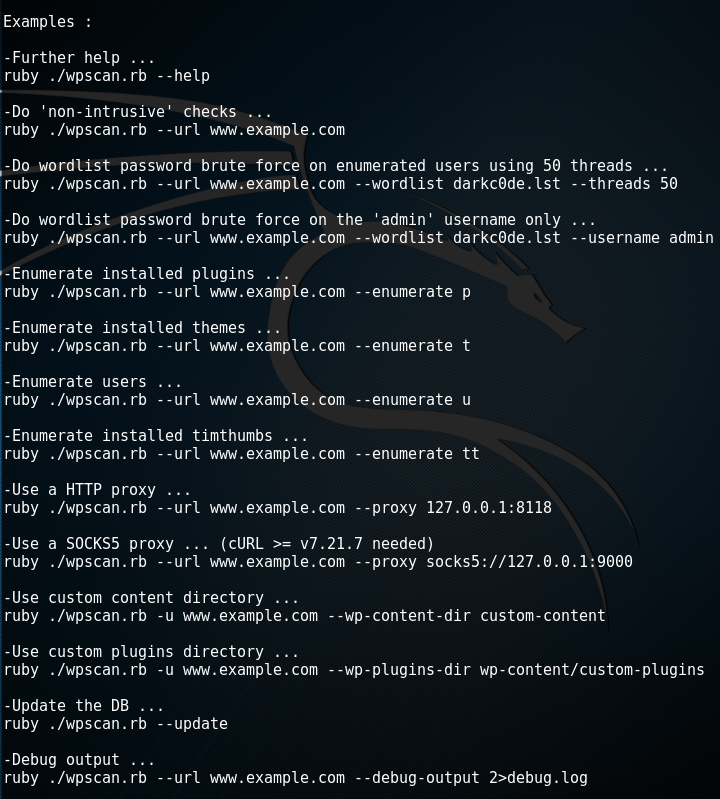

2.調査ツール WPScanについて

Rubyで書かれたWordPress用の脆弱性スキャンツールで、基本的にKali Linuxを使用していればインストールを意識しなくてもコマンドラインから呼び出して使用できる。

Kali Linuxからコマンドラインで wpscan と入力することで起動。

引数を指定しない状態で入力すると簡単な使い方についての説明が表示される。

ヘルプ

wpscan --help

侵入とかはナシでのチェック

wpscan --url www.example.com

50スレッド使って列挙したユーザーへ、パスワードリストを使ってのブルートフォースアタック

wpscan --url www.example.com --wordlist darkc0de.lst --threads 50

「admin」だけに、パスワードリストを使ってのブルートフォースアタック

wpscan --url www.example.com --wordlist darkc0de.lst --username admin

plug-inの表示

wpscan --url www.example.com --enumerate p

テーマの表示

wpscan --url www.example.com --enumerate t

ユーザの表示

wpscan --url www.example.com --enumerate u

Timthumbの表示

wpscan --url www.example.com --enumerate tt

HTTP proxy を使用してのチェック

wpscan --url www.example.com --proxy 127.0.0.1:8118

SOCKS5 proxy を使用してのチェック

wpscan --url www.example.com --proxy socks5://127.0.0.1:9000

カスタム・コンテンツ・ディレクトリの使用

wpscan -u www.example.com --wp-content-dir custom-content

カスタム・プラグイン・ディレクトリの使用

wpscan -u www.example.com --wp-plugins-dir wp-content/custom-plugins

wpscanのアップデート

wpscan --update

デバッグ結果を出力

wpscan --url www.example.com --debug-output 2>debug.log

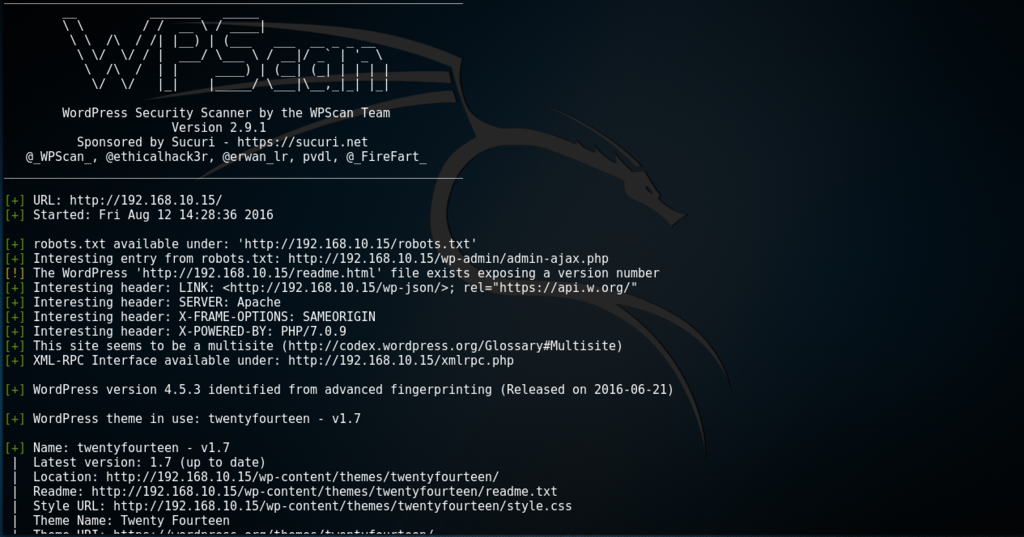

3.調査

準備ができたので、調査を開始。いちお調査先をNmapで下調べ

nmap -v -A 192.168.10.15(調査対象WordPress)

80番ポートが空いていて、WordPress 4.5.3ってバージョンまでわかる結果が表示された。Nmap優秀w

WordPressが動いているWebサイトだと確認が取れたのでWPScanで調査開始。

wpscan --url '192.168.10.15' --enumerate

こんな感じの結果が表示される。今回、enumerateに引数を与えなかったので、全て表示されている。

各プラグイン、ユーザ情報などなどが丸見え。

ちなみに表示の中で[!]で始まってるところが脆弱性情報。これをググれば、どんな脆弱性なのかがわかる。

せっかくなのでWPScanの攻撃的な側面としてのブルートフォースアタックも試してみる。先ほどと同じサイトにユーザを追加して、よくある脆弱なパスワードを設定した。そして、よく使われるパスワードをまとめたワードリストを用意してブルートフォースを仕掛けてみる。

wpscan --url '192.168.10.15' --wordlist ~/passlist --threads 50

※本気でブルートフォースしてみたら、時間がかかりすぎたのでパスワードを書き込んだpasslistを用意して実行

WPScanの機能でユーザを探し出し、ブルートフォースでパスワードまで抽出することができた。

WPScan恐るべし・・・。脆弱性のスキャンだけじゃなくパスワードまで取れるとは(; ̄O ̄)

せっかくだからWordPressをバージョンアップして、再度スキャンしてみた。

先ほどのノーガード状態に比べるとだいぶマシになった様子。これくらいの状況で運用できるのがベターなのかな?

WordPressの脆弱性を放置するのが、とても危険なのは理解している。でも、みんなわかっていてもバージョンアップできない理由があるという事を沖縄で学んだ。「脆弱性があるからパッチを当ててください」「バージョンアップして下さい」って言う方は簡単だけど、サイトを運営している人からするとパッチを当てた影響の確認や、バージョンアップした結果の互換性の問題などを検証し考慮しないといけない。

セキュリティについて発信していくなら、「脆弱性が見つかりましたから速やかにアップデートをして下さい」だけでなく、アップデート出来ないならば回避策なんかを提案できると良いのかな?と考える今日この頃でありました。

マクニカよ!私は帰ってきた!! MNCTF2016 writeup

『待ちに待った時が来たのだ!

多くの英霊が無駄死にで無かったことの証の為に・・・

再びジオンの理想を掲げる為に!

星の屑成就のために!

ソロモンよ!私は帰ってきた!! 』

金曜日の朝、品川に着いた時はこんな気分でしたよw

まぁ、結果としてはガトーに吹っ飛ばされた側でしたねw

忘れないうちにwriteupしておきます。

サイトも公開されたのでやり直しを兼ねてね。

今年は昨年よりも会場が広く感じました。

会場に入ると正面のスクリーンにでっかく「MNCTF」の文字がwww

相変わらずオシャレなTOPページですね。

今年の問題はこんな感じでした。

全体的な感想としては、多くの参加者さんが「昨年より簡単」みたいなことを言われていたのですが、私個人的には昨年より苦戦した感じですねw

あと、昨年の問題は凌さんがほとんど手がけていたようですが、今年の問題は何人かで手分けをして作成されたそうです。そのせいなのか?問題の雰囲気が昨年とはだいぶ違った感じがしました。自分としては2015の問題が好きですね。

ではwriteupてきな・・・

※あくまで私の個人的な解答方法です。手順がまどろっこしいとか、無駄が多いとかは多々あると思いますが、そこら辺はご愛嬌ということでw

点呼

昨年と同じ。「MNCTF2016」と入力して点呼完了。

暗号新聞

クロスワード。昨年よりは難易度も規模も小さめ。

ヨコの鍵

- セキュアなWeb通信のプロトコル

- スタンダードな共通鍵ブロック暗号アルゴリズム。ランサムウェアでしばしば利用されている。

- 破られつつある非推奨のハッシュアルゴリズム

- □□□-0と□□□-1は脆弱性があり□□□-2が推奨されているハッシュアルゴリズム

タテの鍵

- 開発当初、米国の暗号輸出規制を回避するため、ソースコードを書籍にし、海外へ広めた逸話を持つ暗号ソフトウェア

- Windowsのパスワードで利用されているハッシュアルゴリズム

- よく使われる公開鍵暗号アルゴリズム

- SSLの後継のプロトコル

- BitCoinにも使われているRSAを今後置き換える可能性のある暗号アルゴリズム

- Tripe □□□などの延命措置が取られたものの、非推奨となった共通鍵アルゴリズム

同一集団1〜5

ドメイン調査。対象ドメインのWHOIS登録情報から同一攻撃者が保持している他のドメインを調査して解答。

shinobot.comをaguse.jpで調査すると、まず1個目のドメインをゲット。

そのままwhoisでも調査するとメールアドレスを無事ゲット。ゲットしたメールアドレスをググったら他のドメインもゲット!

難読記録

正規表現・・・。これは本番では解答できなかった( ; ; )

説明を聞いたんだけど途中までしか理解できなく・・・というか全部をメモしなかったw

そんなわけで、ググりながら正規表現を完成させてみました。

問題より条件が

- 先頭は「AD」から始まる(ドメイン名)

- そのあとに16進数が6文字続く

- 英字はすべて大文字

という感じなので「AD\[0-9A-F]{6}」と組み立てて入力すると・・・

ログの中にADAABBCCDDというのが混入していて余計に抽出してしまってる。そこでもう一度ググりました。で、見つけたこのサイトを参考にして正規表現に追加しました。いらないDDの部分を除去する内容を追加して「AD\[0-9A-F]{6}(?!DD)」として上手くいきました。

超持株会

株購入のページでデータの改ざんをして第三者に買わせるような感じ。ページを確認すると株は100口までしか買えないし、ログインしているのは買わせたい人とは違う。ということで「burpsuite」を起動して途中のパラメータを改ざんしてみる。

burpsuiteで途中のデータを確認して、

IDを「A20050023」にstockを「1000」変更して送ればフラグゲット。

権限昇格

問題からダウンロードしてきたファイルを「BinText」で見てみる。

文字列の中に「MS16_032」というのを発見する。これをググればCVE番号もすぐに見つかる。

【2016/07/17 Update 当初利用していた「Strings」というGUIツールが入手出来ないという指摘があったので「BinText」に変更】

一行挿入

これもjavaの難読化が解けなくて本番ではダメだった。

まずは、問題の難読化されている不審なスクリプトを難読化を解除してくれる便利なサイトに投げる。

すると・・・

こんな風に表示される。読めるw

userAgentが「ShinoBrowser 1.0.0.1」だと何かありそうな感じなのでuserAgentを「ShinoBrowser 1.0.0.1」に変更して接続すると違うサイトに誘導される。そのサイトを答えたらフラグゲット。

超標的型

これも本番では出来なかった。問題より入手した検体を動的解析しようにも起動しないし、当然表層解析でも面白い答えは出てこない。最後の手段でIDAを使って静的解析をすると

「答えはコンピュータ名です。」というのが見つかる。

このコメントの前後で呼ばれている関数を見てみると

何かをくみ上げてる感じが・・・(落ち着いて見ればわかるw)

これを文字コード表で調べてみると端末名になった!

丸文字文

当然、これもできてません。そしてこれを書いてる今でもできてませんw

多分、この丸で囲まれている文字を普通の文字に直して変換系のサイトに投げてやればいいんだと思うけど・・・ちょっと難しい。俺には

まとめ

いろいろとCTFは参加させてもらっているけど、マクニカのCTFが一番業務に直結するスキルだと思ってる。だから、なおさら解けないと悔しい( ; ; )

そして今回一番の驚きは、毎回問題に登場している「てしがわら」さんが実在していた!w てっきり株式会社マクニキと同じ架空の人物だと思ってたのに(⌒▽⌒)

そしてCTFに参加しただけなのに参加賞が半端ないレベルで驚いた!本当にもらっていいのかな?逆にここから問題でるの?って思ってしまったりw

本当にマクニカさんに感謝です。あと、セッションの合間にいろいろと情報提供してくださった凌さんにもこの場を借りてお礼申し上げます。ありがとうございました。創作意欲が湧いてきました!w

CTF参加賞で頂いた書籍と、懇親会の後に頂いたお菓子

来年も参加するぞ!たとえ仕事をサボってでもw

Re:ゼロから始めるMNCTF2015 writeup

俺のエミリアたんはどこだ?

俺のレムりんはどこだ?

俺の人生、もうだいぶ詰んでるよ。

後輩が、どんどん俺の役職を抜いていくよ。

もう落ちるとこまで落ちてるよ。

いつになったら死に戻りできるの?

これが現実なんだね・・・。

さて、そんなことは置いておいて「リゼロ」のヒロインはやっぱりレムだよねw

本題です。

明日、2016/07/08はマクニカさんのイベントがあって、そこでCTFがある日です。

今年も参加させていただきます。せっかく参加させていただくので昨年の内容をさらっとおさらいします。

こんな感じのサイト

それぞれにシナリオがあって問題があります。内容的に仕事でインシデントレスポンスをしていると7割くらいは簡単に行けるかな?って感じです。

- 点呼

練習問題です。フラグを入力しておしまい。

- 早期警戒

ハッシュ値からマルウェアを特定して通信先を入力します。Virustotalやmalwrといったサイトを使って調べる。Virustotal使って調べたけど「SHINOBOT」って表示された時は震えたw

- 情報漏洩

WireSharkを使ってpcapファイルを解析。とりあえず「Follow TCP Stream」したらzipファイルを送ってるのがわかったのでファイルを取り出して中身確認したらフラグ発見。

- 端末感染

Proxyログから不正な通信をしているIPアドレスを割り出す。何が不正なのかわからなくてExcel使って数の多いアドレスを削っていったら当該アドレスを発見。

後日、Excelを使わない方法で再度抽出したらめっちゃ簡単だったw

linuxでコマンド

「cat proxylog.csv | sed 's/,/ /g' | awk '{print $3,$5,$6,$7,$8,$9,$10}' | sort | uniq -c | sort」を叩くと

- 隠蔽検体

渡されるファイルは、画像ファイル。マルウェアが隠されているようなのでバイナリエディタで覗くと、データの最後に「PK」とか「malware.exe」という文字を発見。画像ファイルの中にzipファイルが隠されていそうなのでファイルを先頭から目grepしたらPKから始まるところを発見。前の部分を削除して綺麗なzipにして展開するとmalware.exeが出てくる。

- 書込文書

マルウェアをもらうので解析。とりあえず表層解析してみるとCドライブ直下に何かやらかしてくれている様子なので動かしてみた。そしたら思いっきり「flag」とか書いてあるファイルが配置されてたw

- 不正使用

実行ファイルをもらうので動かすけど反応無し。てか一瞬何か動いたw コマンドプロンプトに食わせたら表示が出て終了。ライセンスキーを引数で入れろっていう。表層解析で文字列抽出をかけてみたら思いっきりライセンスキーらしきもの発見w

- 昇進試験

クロスワードパズル

- 脆弱会社

SQLインジェクションが利用できて、unionでテーブルをくっつけるらしいのだがコマンドがややこしくて無理w writeupに書いてあったsqlmapを使う方法がわかりやすかった。sqlmap使ったら見事に秒殺www

- 強固暗号

既知平文攻撃。pkcrackを使って攻撃すると簡単にパスワードをクラックできたし・・・。

- 内部犯行

これはwriteup読んでもイマイチわからなかったw

昨年のCTFでは、ちょー微妙な順位だったから今年はもう少し説明しやすい順位になれるように頑張るっす!

Armitageともう少し深い関係になってみる

誰も待ってませんねw

今回、色々あってセキュリティ業界から足を洗おうと思っていたんだけど、出来過ぎな後輩達のおかげでやり直すことができました。マジ感謝です。

俺の面倒くさいグチに付き合ってくれて、「セキュリティに関する情報収集はもうやめた」と言ったら「ヘビースモーカーの禁煙くらいあてにならない」と一蹴してくれた後輩w

休んだ時に体調を気遣ってメールをしてきた時に、実は仮病で欠勤しただけと伝えたのに「たまには休んだ方が良い」「この案件はこちらで処置する」など責めるどころかフォローしてくれた後輩(T ^ T)

本当にありがとうございました。

叫べるならば叫びたい気分です。

こんな感じにwww

てなわけで本題に入ります。

ちょっと前にArmitageの始め方をやってみました。今回はその続き。

環境

攻撃準備

やられサーバ(Metasploitable)

- IP:192.168.100.200

攻撃側(Kali Linux)

- IP:192.168.100.1

攻撃開始

Armitageを起動してみるとこんな感じにやられサーバが出てくるはず。

出てこなかったらscanするなりダイレクトに追加してあげてね。

まだ、scanが不十分だからOSもわからないし、サブメニューも選択できるものが少ない。

ここでメニューから「Host」➡︎「Nmap Scan」➡︎「Intence Scan」を選択する。

調査するIPアドレスの範囲を聞いてくるけど今回は単発なんで範囲指定なしで、個別に。

スキャン完了!OSの判別も出来た様子。

最初よりもサブメニューの項目が増えた。

調査が終わったので次は攻撃に・・・

メニューから「Attacks」➡︎「Find Attacks」を選択する。

ちょっと待つとこんな魅力的なメッセージをくれます。「Happy hunting!」なんてまさにArmitageさんのデレですw

サブメニューに「Attack」の項目が増えてます。(Metasploitableだからやたら攻撃可能なものが出てくるw)

今度は「Attacks」➡︎「Hail Mary」を選択する。

一回起動したらHail MaryはめっちゃいっぱいのExploitを仕掛けるよ・・・的なこと言ってるんで「はい」をクリック。

色々と攻撃を繰り出している様子・・・

プログレスバーに合わせてコンソール画面もバタバタしてますw

攻撃が成功してくるとターゲットのアイコンが変わりますw

この演出が好きですwww

最後にセッションをまとめるのか30秒ほど待つように言われて終了。

7つセッションを貼ることができた。

サブメニューからも確認出来る。

「Interact」は端末に侵入できる。

「Upload」は読んで字のごとくw

「Pass Session」セッションを増やせる。

「Post Modules」モジュールを送り込める。

「Disconnect」セッションの終了。

「Interact」してみると確実に相手の端末に侵入できていることが確認出来る。

「Pass Session」をすると新しくSessionを貼ってくれる。

8番目が増えた。

Hail Maryを使用しなくてもAttackは可能です。

試しにお決まりのircへの攻撃を敢行してみる。

「Find Attack」の後にサブメニューから「Attack」➡︎「irc」➡︎「unreal_ircd_3281_backdoor」を選択。

Metasploitを使った時と同じように攻撃が実行されてセッションが貼られる。

サブメニューに9番目のセッションが確認出来る。

このセッションに対してInteractするとこんな感じ。

でも、MetasploitとかのCUIでなれていると何となく不便にも感じる。とりあえず厨二病ハッカーでも使える代物なんで脆弱性を放置するのはやめたほうがいいねw

「Safari:ユーザー調査」に釣られてみた【6/13 18:20更新】

色々とサイトを見て回ってるとたまに釣られるのよね。ネットを回遊してたら一本釣りみたいな?w

今回、釣られたのは「safariのユーザー調査」

なんかアンケート調査に協力すると「何か」を獲得するチャンスを得られるらしい…。(回りくどい)

これが、そのアドレス。

h○○p://cqbzz.stream.0076.pics/(アタマを伏せ字にしたからダイレクトには飛ばないハズ)

先ずはVirusTotalで確認したけど、特に面白い結果は返して来なかった(T . T)

表示されるサイトはこんな感じ。

「おめでとうございます。〜に選ばれました!」の類は「iPhone7のモニター」以来w

OK押すとアンケートが始まるので、適当に処理して行く。

何でもいいから、全て答えると回答を送信してるらしき演出がw

演出が終わると以下の画面に

一昨日も昨夜もアンケートしたけど、毎回獲得できた!それに何度見ても「本日限り」で「在庫数1」www

せっかくだから誘導してる「ここをクリック」をクリック!

何かサインアップとか言い始めた…w

あれ?プレゼントじゃないの?www (しかも、スマホだから縦長…。撮り間違えたw)

誘導先もVirusTotalに投げてみた。

おもしろくなーい。( ´Д`)y━・~~

2016/06/13 1500更新

Maltegoに最初のユーザー調査サイトを投げて調査してみた。

すると、IPとかドメインが出てきて、ドメインを深堀したらマルウェアが紐付いてきた!

あら?もしかして危ない系のサイトですか?(笑)

2016/06/13 1820更新

最終的に誘導されるKAZUMEDIAとか言うところは普通なのかなー。それよりもそこに誘導を仕掛けてくる「ユーザー調査」がヤバそう。

Maltegoで、掘り下げるとやたらとハッシュ値が出てくる。そして、そのハッシュ値をVirusTotalに投げたら該当あり…。何なんだろな?みんなで使ってるドメインなのかな?

黒板アート 完結編?

黒板アート描いてる途中だった #DQ30th pic.twitter.com/eEbbsnXbpl

— Mr.Rabbit@ Neceso scias neniun leĝon. (@01ra66it) 2016年5月26日

魅入ってしまう… #DQ30th pic.twitter.com/u9wnhvHkpe

— Mr.Rabbit@ Neceso scias neniun leĝon. (@01ra66it) 2016年5月26日

しばらく作業を見届けていたら完成を迎えました。

完成した様子 #DQ30th pic.twitter.com/CVgOrw8qqm

— Mr.Rabbit@ Neceso scias neniun leĝon. (@01ra66it) 2016年5月26日

ドラクエも30周年…

そりゃ年取るよね(^◇^;)

http://ra66itblog.hateblo.jp/entry/2016/05/24/065822